O FBI recuperou 39,89138522 unidades de Bitcoin, cerca de U$ 2,3 milhões (R$ 13 milhões) que foram extorquidos de vítimas durante as campanhas de ransomware do grupo REvil, que durou de maio de 2020 até julho de 2021, quando o site do grupo misteriosamente desapareceu da darkweb e supostos membros começaram a ser presos.

- Ransomware Groove convoca comunidade cibercriminosa para guerra contra os EUA

- GIGABYTE sofre novo ataque de ransomware — e desta vez foi bem mais grave

- Atento é vítima de ransomware; operações no Brasil estão paralisadas

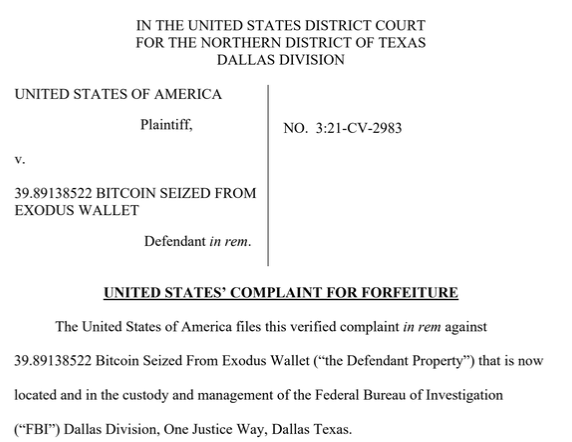

Segundo o BleepingComputer, que analisou os documentos judiciais da operação, publicados na terça-feira (30), os Bitcoins foram encontrados em uma carteira de criptomoedas da Exodus, no dia 3 de agosto de 2021.

Embora não foi mencionado como o FBI chegou a essa carteira. A polícia, em parceria com as corretoras, carteiras e financeiras descentralizadas possui ferramentas específicas para rastrear crimes e transações ilegais envolvendo criptomoedas, especialmente Bitcoins, que são públicos e completamente rastreáveis.

No entanto, revela que a carteira dos cibercriminosos era controlada por Aleksandr Sikerin, responsável pelo endereço de email "engfog1337@gmail.com". O nome "engfrog" está associado a um dos operadores do ransomare GrandCrab (antecessor do REvil), conhecido entre a comunidade cibercriminosa como Lalartu.

O império cibercriminoso do ransomware REvil

O REvil foi um dos grupos de cibercriminosos mais devastadores da história do ransomware, especialmente no Brasil, onde logo no começo de sua operação, comprometeu a operação de uma histórica empresa do ramo de energia elétrica, a carioca Light.

A primeira menção ao REvil apareceu na The Hack ainda em julho de 2020, quando a Light relatou, pelo Twitter, que foi vítima de um ransomware devastador, que criptografou todas as máquinas e servidores da empresa e pediu 107.213,96 unidades de Monero (XMR), -- na época, equivalente a cerca de U$ 7 milhões (R$ 39 milhões).

Após esse caso, inúmeras novas vítimas começaram a ser divulgadas, como a taiwanesa de hardware, Acer; o Tribunal de Justiça do Estado do Rio Grande do Sul (TJ-RS); a fornecedora de tecnologia para armas nucleares do exército dos Estados Unidos; a brasileira de carnes JBS e um de seus maiores ataques, contra a estadunidense de software Kaseya.

Comentários

Postar um comentário