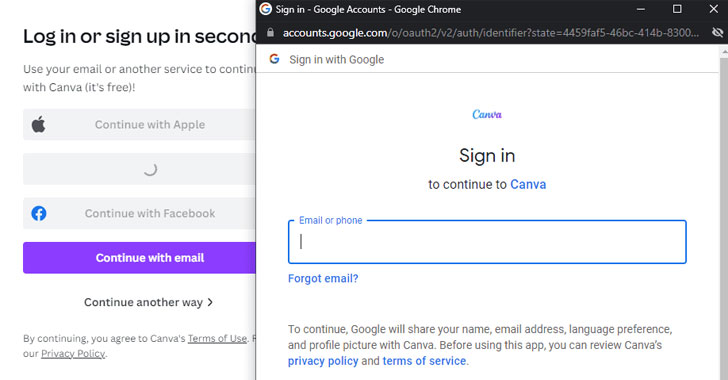

"Combine o design da janela com um iframe apontando para o servidor malicioso que hospeda a página de phishing, e é basicamente indistinguível", disse mrd0x em um artigo técnico publicado na semana passada. "JavaScript pode ser facilmente usado para fazer a janela aparecer em um link ou clique de botão, no carregamento da página, etc."Curiosamente, a técnica foi abusada na natureza pelo menos uma vez antes. Em fevereiro de 2020, a Zscaler divulgou detalhes de uma campanha que aproveitou o truque do BitB para desviar credenciais para o serviço de distribuição digital de videogames Steam por meio de sites falsos de Counter-Strike: Global Offensive (CS:GO)."Normalmente, as medidas tomadas por um usuário para detectar um site de phishing incluem verificar se o URL é legítimo, se o site está usando HTTPS e se há algum tipo de homógrafo no domínio, entre outros", disse o pesquisador da Zscaler, Prakhar. Shrotriya disse na época."Neste caso, tudo parece bem, pois o domínio é steamcommunity[.]com, que é legítimo e está usando HTTPS. Mas quando tentamos arrastar esse prompt da janela atualmente usada, ele desaparece além da borda da janela, pois não é um pop-up de navegador legítimo e é criado usando HTML na janela atual."Embora esse método facilite significativamente a montagem de campanhas eficazes de engenharia social, vale a pena notar que as vítimas em potencial precisam ser redirecionadas para um domínio de phishing que possa exibir uma janela de autenticação falsa para coleta de credenciais.“Mas uma vez que chega ao site de propriedade do invasor, o usuário ficará à vontade enquanto digita suas credenciais no que parece ser o site legítimo (porque o URL confiável diz isso)”, acrescentou mrd0x.

Comentários

Postar um comentário